Como verificar o tipo de filesystem e o converter para NTFS

O conteúdo deste artigo aplica-se ao Windows XP, versão Home e Professional, e ao Windows 2000.

Por favor ver artigo sobre Versões do Windows.

Aquilo que designamos por “filesystem” é o método que o Sistema Operativo utiliza para guardar os dados no disco. Nos Sistemas Operativos da Microsoft são usados basicamente dois métodos, FAT e NTFS.

Embora o NTFS ofereça claras vantagens sobre o FAT, é mais rápido, mais resistente a falhas e, o que nos interessa aqui particularmente, implementa um sistema de segurança baseado em permissões que permite o controlo do acesso aos ficheiros, muitos PCs continuam a vir pré-configurados com o filesystem em FAT.

Convêm em sistemas novos ou que tenham sido submetidos ao processo de reconfiguração automática comum em PCs “de marca” verificar o tipo de filesystem que foi criado nos discos e se necessário corrigir.

Verificar filesystem existente

Abrir o “O meu computador”. Normalmente nos computadores com Windows XP basta carregar no botão "Iniciar" na Barra de Tarefas e esta opção aparece no lado direito do painel, caso se tenha optado pela versão "Classica" do Menu Iniciar o icon para aceder ao "O meu computador" deverá estar no Ambiente de Trabalho.

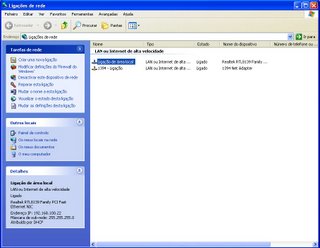

O Windows abre então uma janela onde se podem ver dos vários discos rígidos e unidades de armazenamento instalados no computador. Carregando com o botão do lado direito sobre o icon do disco rígido que queremos examinar seleccionamos no menu de contexto a opção "Propriedades"É então aberta uma janela que nos mostra um resumo do estado do nosso disco nela, para além da informação sobre a ocupação do disco, podemos ver o "Sistema de Ficheiros" utilizado. No caso do exemplo abaixo é NTFS, caso fosse FAT seria recomendável a sua conversão para NTFS.Converter o filesystem

A conversão do filesystem é feita a partir da Linha de Comandos, para obter a Linha de Comandos carregamos no botão "Iniciar" da Barra de Tarefas e no menu que aparece seleccionamos a opção "Executar...", seleccionando esta opção é-nos apresentada uma caixa onde podemos indicar um comando a ser executado, ai inserimos o comando "cmd" e pressionamos o botão “OK”.Na Linha de Comandos executamos o seguinte comando:

convert X: /fs:ntfs

Onde X é a letra do disco que queremos converter.É provavel que o programa informe que não é possivel executar a tarefa de imediato por o disco que se quer converter estar a ser usado, neste caso é sugerido que a conversão seja efectuada no proximo arranque do conputador, aceitar esta sugestão e reiniciar o computador.

A conversão será efectuada durante processo de arranque do computador, pode ser um processo moroso, especialmente se o disco estiver com uma elevada taxa de ocupação.

Referencias:

Microsoft: How to Convert FAT Disks to NTFS

Microsoft: How to convert a FAT16 volume or a FAT32 volume to an NTFS file system in Windows XP